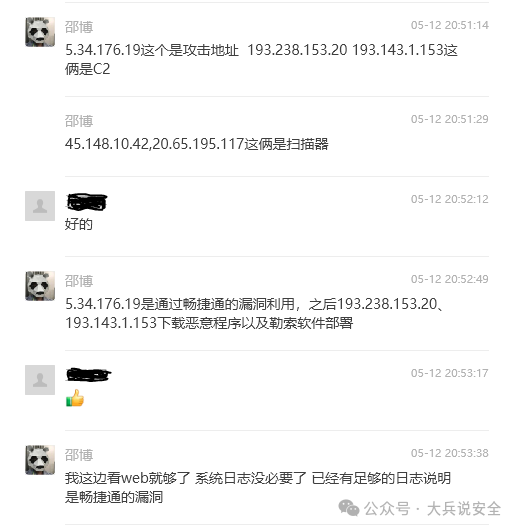

今天臨近下班,突然接到客戶電話,說他一個朋友公司服務器被勒索了,讓我們幫忙看一下。技術人員遠程連接到該服務器,這是一個很有代表性的情況:3、使用財務軟件自帶的備份功能將數據庫進行了備份,但備份文件在本硬盤的不同分區。技術人員將日志導了出來,進行分析。通過分析找到了攻擊源和攻擊路徑,黑客利用暢X通的漏洞,對系統進行注入攻擊,從遠程下載惡意程序后實施加密操作。根據分析結果,技術人員在服務器上找到了黑客留下的惡意程序。將該惡意程序上傳到卡巴斯基情報平臺,通過后臺歸因引擎和沙箱分析,得知該病毒屬于MALLOX家族,平臺給出了該惡意程序的詳細報告,包括哈希值 、執行時的具體動作,如修改的注冊表、釋放的文件等,以及各動作對應在ATT&CK模型中所處的環節。1、網絡隔離,暫時將該主機從網絡中隔離出來,在防火墻上限制黑客使用的幾個IP地址的訪問權限。 ?2、日志深度排查:檢查是否有成功返回200狀態的攻擊請求(如日志中部分請求返回200)。搜索服務器進程、計劃任務中是否存在異常項(如sqlps、wscript.shell相關進程)3、將分析出的惡意程序的IOC指標,在內網進行威脅狩獵,查找還有沒有其他的失陷主機。4、修復漏洞。聯系財務軟件廠商,升級至最新版本,修補已知漏洞。對KeyInfoList.aspx和keyEdit.aspx接口實施嚴格的輸入過濾,禁止特殊字符(如;、exec)。5、部署專業防病毒和EDR產品,可以有效阻止病毒攻擊,并能在需要的時候進行事件溯源和損害評估。6、備份數一定不能放在本機。要遵循32110原則,將備份數據放在不同的存儲位置。7、部署WAF(Web應用防火墻),攔截SQL注入和命令注入攻擊。

?2、日志深度排查:檢查是否有成功返回200狀態的攻擊請求(如日志中部分請求返回200)。搜索服務器進程、計劃任務中是否存在異常項(如sqlps、wscript.shell相關進程)3、將分析出的惡意程序的IOC指標,在內網進行威脅狩獵,查找還有沒有其他的失陷主機。4、修復漏洞。聯系財務軟件廠商,升級至最新版本,修補已知漏洞。對KeyInfoList.aspx和keyEdit.aspx接口實施嚴格的輸入過濾,禁止特殊字符(如;、exec)。5、部署專業防病毒和EDR產品,可以有效阻止病毒攻擊,并能在需要的時候進行事件溯源和損害評估。6、備份數一定不能放在本機。要遵循32110原則,將備份數據放在不同的存儲位置。7、部署WAF(Web應用防火墻),攔截SQL注入和命令注入攻擊。

閱讀原文:原文鏈接

該文章在 2025/5/27 16:19:42 編輯過